・[S.M.A.R.T HDD]などの偽のPC修復ツールやHDD診断ソフト

・[Security Tool]などの偽のウイルス対策ソフトやセキュリティツール

上記のような偽装(Fake)ウイルスに感染してしまった場合の対処方法・駆除方法を記載したページです。

この数年、通常のブラウジングで感染する危険性が最も高いウイルスの一つが、この偽装(Fake)系のウイルスです。(共有ソフトだと暴露系ウイルスが多い)

まえおきや予備知識は不要、本文から読みたい場合は「最初に心得ておく注意点」へジャンプして下さい。

類似ツール (このページの情報が応用できるツール)

以下、ウイルスの基本設計は同じ。

このウイルスは短いサイクルで色々と名前とインターフェイスを変えて登場して来ます。

| S.M.A.R.T HDD | System Progressive Protection |

| File Restore | Repair |

| File Recovery | Live Security Platinum |

| Security Tool | Smart Fortress |

| AntiMalware | Personal Shield Pro |

| PC Defender | Security Sphere |

| VirusDoctor | Essential Cleaner |

| MS Removal Tool | その他、亜種たくさん |

しかし、感染した場合でも(感染後のパターンがある程度同じなので)今の所はコツが解れば何とか手動で駆除できる感じです。

偽セキュリティーソフトのデータベースサイト

・S!Ri.URZ (英語サイト)

2006年~現在までの、偽セキュリティーソフト・HDD修復ソフトの一覧を掲載しているサイト。既知となったツールは、赤字で解除コードが記載されています。(解除コードの入力方法はツールによって異なる。ヘルプ欄のregisterまたはメールアドレス欄に入力するものが多い )

コメント欄:風見鶏さんの情報を元に、上記サイト発見しました。ありがとう。

サイト内関連ページ

メインPCがウイルスに感染

1・・・こんな風になりました

2・・・感染直後からのPCの状況を時系列で紹介

3・・・TROJ FAKEAV系に感染した場合の対処方法 (このページ)

4・・・(追記)しばらく経ってから発見したチェックポイントなど

5・・・【反省会】ウイルス感染を未然に防ぐ方法の考察

6・・・偽ツール系のウイルスはアフィリエイトだった・・・('Α`)

7・・・ウイルスの仕組みを理解してみる(やや雑文)

8・・・重要: Windowsがウイルス感染した後の手動&目視チェック項目まとめ

おもな感染経路

・JAVA、Flash、Adobe Readerの脆弱性を突き、ブラウザ経由で感染

(FlashやAdobe Readerは常に最新の状態にしておきましょう)

(JAVAは、特に必要と感じない場合はアンインストールしておきましょう)

・TwitterやFacebook、BBSなどからのスパムリンク

・検索エンジンのポイゾニング

・メールに添付(知人メールを装う場合もあり)

・偽のトレントサイト

・その他いろいろ

ちなみにこのページの情報は「JAVA、Flashなどブラウザの脆弱性を突かれた場合」を想定して書いています。

ウイルス対策ソフトで検出されない理由

JAVAやFlashの脆弱性を突かれた場合、セキュリティソフトは反応しない場合があります。(常に最新版を使っていてもゼロデイを食らう危険性がある)

また、ウイルス対策ソフトの検出を逃れる為の隠蔽ツールも存在しています。

隠蔽ツール(ウイルス)例・・・ Packed.Generic(シマンテック)

FAKE系ウイルスのデータベース

各セキュリティベンダーのウイルスデータベースURL

・トレンドマイクロ・・・「TROJ_FAKEAV」

・マカフィーでは・・・「FakeAlert-SmartRepair」

・シマンテックでは・・・「Trojan.FakeAV」

・その他では「V.TRJ.FakeAV.FakeSysdef」

※上記リンクは過去検出されたもの。参考程度に

FAKE系ウイルスと同時に感染する、その他のウイルス

ZEROACCESS / PoisonIvy などのルートキット/トロイ:こいつが凶悪

・トレンドマイクロ・・・「ZEROACCESS」/「PoisonIvy」

・マカフィーでは・・・ 「ZeroAccess」/「BackDoor-DIQ」

・シマンテックでは・・・「Trojan.Zeroaccess」/「Poison Ivy」

※上記リンクは過去検出されたもの。参考程度に

感染すると・・・

・感染したPCにバックドアを開いたり

・セキュリティソフトを無効にしたりします。

・「システムの修復・復元」が破壊・汚染されます。

・MBR(マスターブートレコード)が汚染されます。

・WindowsをインストールDVDから起動して、MBRの修復が必要になります。

感染したままではインストールDVDからの起動やMBRの修復が出来ない場合があります。

駆除ツール

・・・ TDSSkiller | Kaspersky

・・・ Trojan.Zeroaccess Removal Tool | シマンテック 日本

(リンク先の解説が異様に長いが、exeファイルを実行し、指示に従いPCを再起動させればOK)

手動でウイルス駆除する際に参考に出来る外部リンク

- S.M.A.R.T HDD コンピューターウイルスにかかったよ \(^o^)/(SMART HDDの偽物?)

- ウィルスを駆除できません。私の力では修復は難しそうです・・・・ - Yahoo!知恵袋

- TROJ_FAKEAV.SMJ2 | トレンドマイクロ:セキュリティデータベース

- PC健康診断掲示板 [One Message View /もう済んだことなのですが・・・]

- System Progressive Protectionウイルス駆除削除方法偽セキュリティソフト感染原因は?

このページだけでなく、上記URLの内容も読んでみる事をお勧めします。

以下、具体的な対処方法・駆除方法

最初に心得ておく注意点

- 常に新しい偽ツールが出現している。

・最新のウイルス対策ソフトでも検出されないよう工夫して感染・攻撃して来る

・感染当日にウイルススキャンで検出・駆除するのは無理。

・感染後の挙動や駆除方法は、この4~5年大きな変化は無い(しかしウイルスの進化で大きく変わる可能性も場合アリ)。 - この手の偽ツールは、感染初期ならば個人情報を流出させる機能は含まれない場合が多い。ただし偽ツール上でクレジットカードの入力を求めてくるので注意。

- キーロガーが入っている事もある。余計な文字入力は行わない。

- あれこれPC触っていると、ウイルスの破壊活動が広がる。

- タスクマネージャー他、Windowsの管理メニューは起動不能になっている。

・偽ツールの終了も出来なくなっている。

・偽ツールが起動している間は、極力何もしない事。

(リセットボタンを押し、セーフモードで起動し直すのがイチバン) - 偽ツールの[scan] [repair] [check]などのボタンをクリックすると、本格的な破壊活動が始まる。

・破壊活動の結果、HDDに深刻なダメージが加わる。

・またPCにセキュリティホールを開き、外部の不正なWebサイトと通信を行う。

(ここまで来ると個人情報を流出させる危険性があるかも) - このページの情報を全部試す位なら、HDDをフォーマットしてWindowsを再インストールした方が楽な場合も多いです。

一番効率の良い方法: 1~2日何もしない

ウイルスに感染した = その時点でのウイルス定義パターンでは検出できなかった

という事になる。

なので「ウイルスに感染した」と分かった時点で何も操作せずPCをシャットダウンし、数日待つ。1~2日経つとウイルス定義のアップデートでウイルス駆除可能になっている場合が多い。そこで駆除するのが一番楽。

念のため最初の1~2日でやっておくこと- クレジットカードで不審な引き落としが無いか確認する

(365日 24時間電話対応しているサービスが殆ど) - サブPCを持っている場合は、インターネットで利用している各種サービスのパスワードを変更しておく。(念のため)

- PCのウイルス駆除は、後回しにしておく(電源入れない)

ウイルス駆除する場合のチェックポイント

- PCを起動する時は必ずセーフモードで起動すること(ネット接続もしない)

- セーフモードでウイルスが活動しないようならば、「セーフモードとネットワーク」で起動しなおしてウイルス対策ソフトを入手する事も可能。

(別PCで入手するのが無難) - ウイルス感染時に利用していたセキュリティソフトは、ウイルスに破壊されている可能性がある。別の駆除ソフトを利用する事。

- PCが起動しない場合・・・Avira AntiVir Rescue System(CDブート型・駆除可)

- PCが起動する場合・・・Kaspersky Virus Removal Tool(非常駐型・駆除可)

- FAKE系ウイルスの駆除に定評のあるツール・・・Malwarebytes' Anti-Malware

念のため、TDSSkillerやTrojan.Zeroaccess Removal Tool も試しておく

(リンク先の解説が異様に長いが、exeファイルを実行し、指示に従いPCを再起動させればOK)

注意&補足

ウイルス駆除できても、PCに不具合が残る場合あり。

その場合は、以下の項目から該当していそうな箇所を試す。

ウイルス対策ソフトが起動しない場合その1

上項目で紹介したウイルス対策ソフトが起動しない場合は、強力かつ悪質なルートキットウイルスに感染してしまっている可能性が大きい。

ルートキットの検出・駆除は、以下が定評がある。

・HitmanPro 3 - SurfRight (有料・30日試用可能)

・インストール後、「Early Warning Scoring(EWS)」を実行する

・試用期間中を過ぎると駆除できなくなる(検出は可能)。

ウイルス対策ソフトが起動しない場合その2

感染したウイルスの影響で、新たにプログラムが起動できなくなっている可能性が大きい。この場合、ウイルス対策ソフトのファイル名を以下の様に変更してみる。

変更例:

explorer.exe

lsass.exe

services.exe

svchost.exe

winlogon.exe

(上記ファイル名の一部を大文字にするのも有効)

- アンチウイルスプログラムの名前を「explorer.exe」に変更すればウイルスをだませる!? : ライフハッカー[日本版]

- ウィルスを駆除できません。私の力では修復は難しそうです・・・・ - Yahoo!知恵袋

このファイル リネーム方法は、以下で紹介する各種復旧ツールでも応用可能。

1~2日 待てない場合

PCをセーフモードで起動し、手作業でウイルスを駆除する。

全部手動で駆除する場合は、1~2日かかる事を覚悟する。

とりあえず記載順に作業を進めて行くのがお勧め。

- ネット回線から隔離しておく事

- いきなりWindowsの修復や復元を試さない事。

インストールDVDからの修復もしない事。 - セーフモードで起動した場合に、ウイルスが活動開始しない事を確認

(偽ツールが起動しなければとりあえずOK)

- ウイルス(偽ツール)が起動しなければ、「セーフモードとネットワーク」を選択してネット回線に接続しても大丈夫な気もするけれど、この時点では自己責任で行ってください。(後述のファイアウォールリセットまでネット接続しないのが無難)

セーフモードで最初に行う事

・HDDやファイルが隠されている場合は元に戻す。

・次に[スタートアップ]や[サービス]に潜り込んだウイルスを探し出し削除。

・その次にHDDのエラーチェック。

この手順で進められない場合は、凶悪なルートキットに感染している可能性が高いので、ウイルス対策ソフトの更新を待つほうが良い。

以下、セーフモードで行う手順詳細

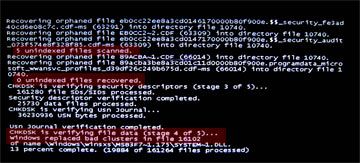

ディスクの管理で、隠されたHDDを復活させる

[Win+R]から msconfigを実行する

[ツール]から[コンピュータの管理]を選び、[ディスクの管理]を開く

![[ディスクの管理]でオンライン化](https://img.tvbok.com/o/2012-10/kanris.png)

▲クリックで拡大

ディスクが[オフライン]になっていたら、[オンライン]に変更する。

また、ドライブレターが無効化されているだけの場合も考えられるので、「ボリューム」の欄もチェックする。

隠し属性にされたファイルを元に戻す

HDD内のファイルを隠しファイル設定にされてしまった場合は、以下を試す。

※いくつかのファイルでエラーが出ますが、諦めましょう or OSで設定変更禁止されているファイルです。

- コマンドプロンプトから行う場合

• ATTRIB -H D:\* /S /D ・・・ Dドライブに対して行う場合

• ATTRIB -H E:\* /S /D ・・・Eドライブに対して行う場合

• ATTRIB -H C:\* /S /D ・・・Cドライブに対して行う場合

※CドライブのシステムはOSで守られているはずなので、隠しファイル設定の変更は行われていない筈。 - フリーツールを使う場合

Unhide・・・・HDD内の全ファイルから隠しファイル属性を外すツール

※慣れていない場合はコッチが楽。

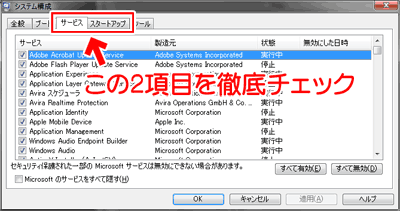

msconfigで[スタートアップ]と[サービス]をチェック

[Win+R]から msconfigを実行する

▲クリックで拡大

[スタートアップ]と[サービス]内に、不審なサービスが登録されていないかを確認、停止させる。

保存場所を特定し該当ファイルを削除する。

regeditのチェック

[Win+R]から regeditを実行する。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

この3つに怪しいキーがあった場合も削除する。

「値のデータ」からファイルの保存場所も特定できるので、これも該当ファイルを削除する。

スタートメニューのチェック

エクスプローラーから

XPの場合:[%Start Menu%\Programs\]

Vista/7の場合

・[C:\ProgramData\Microsoft\Windows\Start Menu\Programs]

・[C:\Users\ユーザー名\AppData\Roaming\Microsoft\Windows\Start Menu\Programs]

の中身をチェック。

「File Recovery」「SMART HDD」などの感染したウイルス名や実際のファイル名(名前は不規則)でショートカットが登録されている場合が多い。削除する。

レジストリには、更に多くの変更が加えられている可能性が大きい。しかし新種のウイルスの場合は全てを特定するのは困難なので、残りはセキュリティソフトとWindowsの修復・復元に任せる。

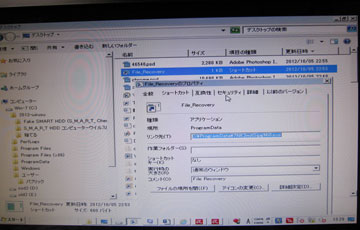

デスクトップのチェック

▲クリックで拡大:

デスクトップにもウイルスへのショートカットが貼り付けられている場合がある。

削除する。

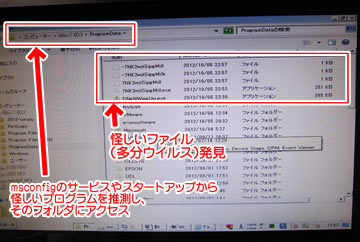

ウイルス本体ファイルを探す→削除

・msconfigの[サービス]や[スタートアップ]

・デスクトップのショートカットなど

・regeditの怪しいキーの「値のデータ」

上記からウイルス本体の格納場所を推測し、該当のフォルダを開いてみる。

▲クリックで拡大:

大抵の場合、

・[C:\ProgramData] 内のどこか

・[C:\Users\ユーザー名\AppData\Local\Temp ] 内のどこか

に怪しいファイルを発見することが出来る。

見つけたら即削除。Tempフォルダ内のファイルは全部削除しちゃってOK。

ここまで行ったら、一旦PCを再起動する

注:再起動後も、セーフモードで起動すること

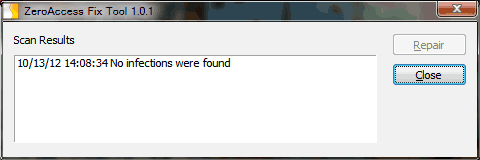

ルートキットの感染を疑ってみる

このページの上部でも解説しているけどFAKE系のウイルスには、Zeroaccessというルートキット ウイルスが含まれている場合が多い。

念のため、TDSSkiller や Trojan.Zeroaccess Removal Tool も試しておく

リンク先の解説が異様に長いが、基本的にexeファイルを実行し、指示に従いPCを再起動させればOK。(再起動後にウイルスチェックが始まる)

▲このような画面が出ればOK。感染していない or 駆除は済んでいる。

HDDのエラーを修正する(Cドライブ)

偽ツールは、破壊活動の際にHDDにバッドクラスタを書き込んでいる。

Cドライブには「/r」オプションでCHKDSKを行う。

[Win+R]キーを押して[cmd]と入力しコマンドプロンプトを起動し、

[CHKDSK c: /r ]を行う。

(PCの再起動後にチェックディスクが始まる)

▲注意:上記画像の場合、いくつかの修復不能なファイルが見つかっています。

このような場合、エラーがなくなるまで[CHKDSK c: /r ]を繰り返しましょう。

(参考: CHKDSKを何度も繰り返すと、HDD/SSDが回復する場合が・・・あるみたい)

HDDのエラーを修正する(Cドライブ以外)

Cドライブ以外のHDDには、バッドクラスタが書き込まれる可能性は低い模様。

Cドライブ以外は「/f」オプションでCHKDSKすれば十分。

[Win+R]キーを押して[cmd]と入力しコマンドプロンプトを起動し、

[CHKDSK d: /f ]を行う。・・・・(Dドライブの場合)

[CHKDSK e: /f ]を行う。・・・・(Eドライブの場合)

ここまで行ったら、一旦PCを再起動する

注:再起動後も、セーフモードで起動すること

ここまでの手順で、ウイルスの危険性はほぼ去ったはず。後は大切なデータのバックアップを取り、Windowsのクリーンインストールを行うのがお勧め。

クリーンインストールが面倒な場合は、以下を参考に壊れたPC環境を整えて行く。

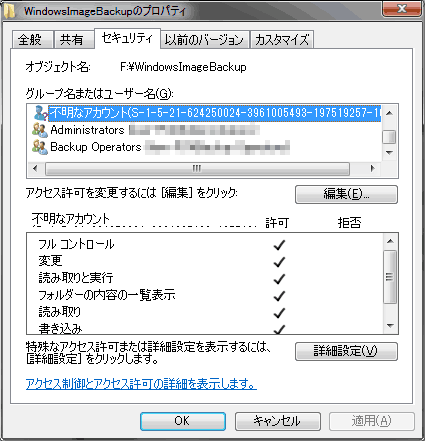

システムフォルダのユーザー及びアクセス許可の確認

以下3点のアクセス権を確認してみよう。

・C:\Users\[ユーザー名] フォルダ (%USERPROFILE%)

・WindowsImageBackup フォルダ(通常は隠しフォルダで見えない)

・ System Volume Information フォルダ(通常は隠しフォルダで見えない)

(場合によっては、他のシステムフォルダにも影響が出ているかも)

改ざんが見つかった例

▲一部のシステムフォルダに「不明なアカウント」があった場合、

攻撃者がユーザーを追加 → システムの変更 → 追加したユーザーを削除

を行った可能性がある。

(注意: ユーザー自身が、複数のPCやユーザーで同フォルダにアクセスした経緯がある場合や、強引なシステム回復を行った場合も、同様の現象が発生する。その場合はウイルスの影響とは言い切れない)

System Volume Informationに別ユーザーの痕跡があった場合は、システムの復元もウイルスに感染している危険がある。不審なユーザーが追加された痕跡が見つかった場合、[システムの復元]や[(内蔵HDDからの)システムイメージからの復旧]は諦めた方が良い。

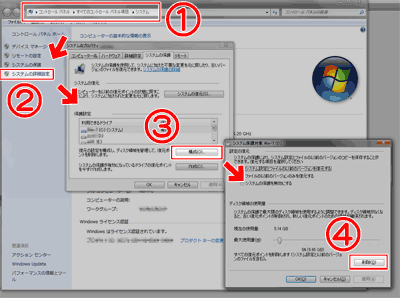

Windowsの復元ポイントを削除する

・Zeroaccess/PoisonIvy に感染していた

・Cドライブにエラーが発見された

・システムフォルダに不審なユーザーが追加されていた

このような場合は、復元ポイントも汚染されている可能性がある。

復元ポイントは一旦 全部削除する。

▲クリックで拡大

[コントロールパネル]>[システム]>[システムの詳細設定]から、

[システムの復元]を選択し、復元ポイントを削除する。

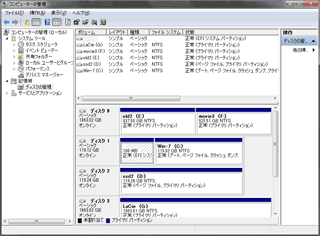

MBR(マスターブートレコード)の汚染チェック

以下3点が確認された場合は、MBRもウイルスに汚染された可能性が大きい。

・CHKDSKでエラーが発見された場合

・システムの復元や回復でエラーが発生し、回復・復元できない場合

・sfc /scannowでエラーが発生し、修復が完了しなかった場合

MBRが汚染された場合、正常なMBRが隠蔽され、偽のMBRを仕込まれる可能性がある。

▲クリックで拡大: 「Diskの管理」で異変を発見するのは難しい。

Windows管理メニューの「Diskの管理」をチェックしただけでは、この異変を発見するのは難しい。

参考リンク

BIOSやMBRが改ざんされると、どの様な症状が出るか・またどのように改ざんを行うか、などの解説は、以下サイトが非常に詳しい。

BIOS,MBRの改ざんを試す悪性ファイル出現

Cドライブ直下やtempフォルダ内に不審なdll、binファイルが生成されていたら要注意。仮想ドライバがメモリ上に展開される場合もあるので、発見は非常に難しい。

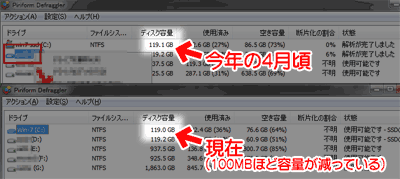

ちなみに私の感染例

▲クリックで拡大

今年4月にDefragglerを利用した際の記録が残っていたので、現在と比較してみた。

Cドライブの容量が100MB減っている・・・。

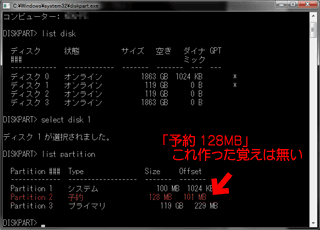

確認方法

コマンドプロンプトから[diskpart]に入り、HDDの状態をチェックしてみる

▲クリックで拡大

システムドライブ上に、見覚えの無い[予約領域]が作成されていた

※操作方法:

・コマンドプロンプト起動

・diskpart → list disk → select disk n → list partition

- インストール時の設定次第では、システムドライブに100MBの予約領域が発生するのはごく自然な事。

- ウイルス感染の影響かもしれない。そうじゃないかもしれない。

- 利用中のDiscは、Windows8 RP版含め、計4回のOSインストールを行っている。

以前のOSのMBRを削除し忘れた可能性もある。

今回の私の症状の場合、怪しむべきか、スルーすべきか、非常に悩む所・・・。

感染する前に、自分のPCの隠しドライブの状態を正確に把握しておくことも重要。

どうにも判断が付かない場合は、HDDのパーティションを全て削除してからOS再インストールを行うのが無難。

MBR(マスターブートレコード)の修復を行う

WindowsインストールDVDまたは修復DVDからPCを起動し、

・「スタートアップ修復の起動」を選択。

・コマンドプロンプト上で[bootrec /fixmbr]と入力。

上手く実行できない場合はWindows7 でのMBR修復方法 | MEMO-LOGを参考に頑張る。

または、まだルートキットに感染している事を疑う。

ネット環境を整える1

ウイルスの侵入がブラウザ経由だったと感じた場合は、念のためFlash、Adobe Reader、JAVAなどのアンインストールを行う。

JAVAの一時ファイルにゴミが残っている可能性が高いので、ATF-Cleanerを利用する。

念のため、同ツールでWindows内のキャッシュファイルを全て削除するのが望ましい。

ウイルス対策ソフトを削除・入れ直す

私のPC環境で感染した例では、ウイルス対策ソフトも攻撃され、常駐保護・ウイルススキャン共に作動できなくなっていた。

ウイルス対策ソフトはベンダーが配布している専用ツールを使ってレジストリや設定ファイルを含めて全部アンインストールする。

また、可能であれば別のウイルス対策ソフトに乗り換える事。

(インストールし直しても不具合が残る可能性がある)

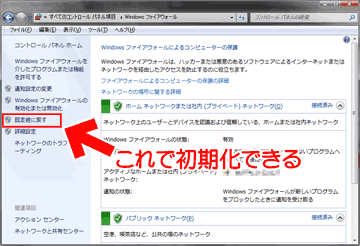

ファイアウォールをリセットする

私のPC環境で感染した例では、JAVAの脆弱性を突かれていて、ファイアウォールのルール変更も確認された。

ファイアウォールのルールをリセットしておこう。

▲クリックで拡大

Windows7標準の ファイアウォールは、画像内の矢印部分で設定を初期化できる。

ここまで終えたら、Windowsをネット接続しても大丈夫。

PCをF8起動して「セーフモードとネットワーク」で起動し、ネット回線に繋ぐ

複数のセキュリティソフトでウイルスチェック

複数のセキュリティツールでウイルスチェックする。

ここまでの手順を全部行っていたら、1~2日経っているはず。

そろそろ各種セキュリティソフトでウイルス検出・駆除が可能になっているはず・・・。

以下、全部英語ツールだけど頑張って試す

・Avira AntiVir Rescue System(CDブート型・駆除可)

・Malwarebytes' Anti-Malware(非常駐型・駆除可)

・Kaspersky Virus Removal Tool(非常駐型・駆除可))

ここで、自力で削除したファイル以外にも、何点かウイルス(の痕跡)が見つかるはず

ここまで終えたら、Windowsをネット接続しても大丈夫。

PCを普通に再起動し、ネット回線に繋ぐ

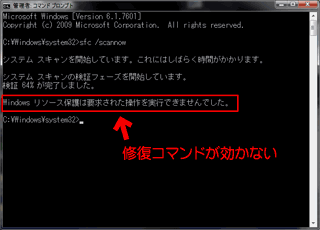

Windowsシステムの修復を行う。

[Win+R]キーを押して[cmd]と入力しコマンドプロンプトを起動し、

「sfc /scannow」を実行する。

▲※注意:CHKDSKでファイルの整合性を修正しておかないと、以下の手順は実行出来ない。

上記は「CHKDSK」を行う前に「sfc」を行った場合。

こんな感じで修復が途中で止まってしまう。

Windowsの復元や修復を使う

ウイルスをある程度駆除し、「CHKDSK」と「sfc /scannow」が終了してから復元・修復を使うこと。

またこの時、

・ルートキット ウイルス に感染していた

・Cドライブにエラーが発見された

上記の可能性がある場合は(感染していない事が確実な/出来るだけ古い)「システムイメージ復元ポイント」から復元する事。

通常の復元ポイントは汚染されている可能性がある。

またHDDの修復が終わる前やルートキット に感染したままだと、Windowsの復元は正常にできない。

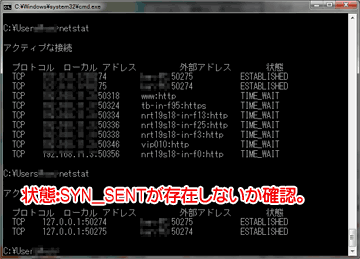

コマンドプロンプト「netstat」で最終確認

※先日GIGAZINEで紹介されていたTCPEyeでチェックする方法もアリ。

- [Win+R]キーで「ファイル名を指定して実行」を開き[cmd]と入力し、コマンドプロンプトを起動

- コマンドプロンプトに[netstat]と入力する

(PCのネットへの接続状態が表示される)

▲クリックで拡大

3~4回試してみること。

ここで常に「状態:SYN_SENT」が表示される場合は要注意。

「状態:SYN_SENT」が表示される場合、自分のPCから接続要求を出しているが、相手が応答していない状態。(つまり誰かがPC に侵入して、外部と接続できるように細工を施した状態)これが表示されている場合は、PC内のどこかにセキュリティホールが存在している可能性がある。さらにチェックをする事。

ちなみに「状態:ESTABLISHED」は既に接続が確立している状態。

ブラウザを全部閉じた後も(自分のPC環境以外に)ESTABLISHEDが存在している場合は、どこから接続されているかチェックした方が良い。

もっと徹底的に確認したい場合

・TROJ_FAKEAV.SMJ2 | トレンドマイクロ:セキュリティデータベース

上記リンク内に、手動でウイルス削除する場合の手順の詳細があります。

ウイルスが変更を加える可能性のあるレジストリの一覧もあり、かなり有用です。

また念のため、感染から1週間程度の間は、毎日ウイルス対策ソフトを更新し、その度にウイルススキャンをしておきましょう。

サイト内関連ページ

メインPCがウイルスに感染

1・・・こんな風になりました

2・・・感染直後からのPCの状況を時系列で紹介

3・・・TROJ FAKEAV系に感染した場合の対処方法 (このページ)

4・・・(追記)しばらく経ってから発見したチェックポイントなど

5・・・【反省会】ウイルス感染を未然に防ぐ方法の考察

6・・・偽ツール系のウイルスはアフィリエイトだった・・・('Α`)

7・・・ウイルスの仕組みを理解してみる(やや雑文)

8・・・重要: Windowsがウイルス感染した後の手動&目視チェック項目まとめ