2017.08.16: 注意点「ブラウザは終了させてからウイルスチェックを行う」を追記

2016.09.27: 初出

目視&手動でウイルスチェックを行いたい時に見るページです。

過去の経験から、ウイルス感染後の「自分用の目視チェック項目」をまとめたページがあった方が良いなあ・・・・と感じたので作成しました。

過去(ここ数年)で感染した時の記録

- 2012年10月

PCがウイルスに感染しました1・・・こんな感じになりました('Α`) - 2016年8月

またまたウイルスに感染しました → ただのオンライン詐欺でした(^_^;

新種のウイルスに感染すると、長い時では1~2日ほどセキュリティソフトのウイルス定義パターンに反映されない場合があるため、上記のウイルス感染した時は セキュリティソフトに頼らず、ある程度は自分でウイルスチェックを行っていました。

このページは、それら自分でチェックした項目のまとめです。

はじめに

超悪質なウイルスに感染したと感じた場合、むやみにアチコチ触らず、「システム修復ディスク」や「インストールメディア」、そして可能であれば「DVD/USBブートできるセキュリティソフト」を用意して、電源ボタン長押しでPCを強制終了した方が良いです。

- 注意: 通常の方法で電源を切らない

- PCの正規の終了手順やPC再起動を行うと、更に破壊活動を行うウイルスも存在します。

- 電源ボタン長押しで終了した後は、以下のいずれかを行う。

- システム復旧ディスクで ブート領域を修復してからWindowsをセーフモードで起動。

- DVDやUSBブートでき、ルートキットウイルスの検出も可能なセキュリティソフトでウイルスチェックを行う。

- 電源は切らない方が良い説について

- 一般的にはこれが正解。

ただし私の場合、以下のような「超」悪質なウイルスに感染した事があり、多少のリスクを冒してでも「電源ボタン長押し」の強制シャットダウンの方が良いと感じています。

- スタートメニュー、エクスプローラー、タスクマネージャーなどがすべて無効化されている場合があった。

- 透明ボタンなどを配置、またはシステムファイルを偽装され、当人の意思に判してウイルス実行を許可してしまう場合があった。

- 一般的にはこれが正解。

ウイルス スキャンについて

※注意1

ブラウザは終了させてからウイルスチェックを行う。

2017年8月、ブラウザを終了させなければ検知できないウイルスを観測しました。

※注意2

セキュリティソフトを突破して感染した場合、未知(新種)のウィルスである可能性が高いです。検出できるパッチが配布されるまで1~2日かかる場合がほとんどです。

- Windowsが起動する場合

- 個人的によく使うセキュリティツール

Windows Defender

eScan AntiVirus & Spyware

Malwarebytes' Anti-Malware

Kaspersky Virus Removal Tool

Trojan.Zeroaccess Removal Tool

- オンライン

無料で簡単ウイルスチェック |トレンドマイクロ オンラインスキャン - トレンドマイクロ

Windows10未対応。

Windows10の場合はウイルスバスター体験版を使ってくれ、との事。

- 個人的によく使うセキュリティツール

- Windowsが起動しない場合

※レスキューディスクでインターネット接続でき、ファイル更新が出来るかどうか、前もって確認しておく作業が大切。

ウイルス感染した後の手動&目視チェック自分用まとめ

まず、PCが起動する、しないに関わらず、ブート領域を修復しておきます。

(ブートセクタがウイルス感染している可能性もあるため)

- コマンドプロンプトからWindowsを復旧する4つの方法(Vista/7/8/8.1/10)

- UEFI/GPT インストールしたWindowsの、ブート領域の復旧方法メモ

- 上記ページ内の bootrec /Rebuildbcd 、 bootrec /fixboot、 bootrec /fixmbr あたりのコマンドを実行しておく。

- 私の場合、Paragon Backup & Recoveryを使って ブート領域のみをバックアップしているので、それを利用して復旧している。

- UEFI(GPT) Windows の場合、OSインストール時の操作手順によっては「Paragon Backup & Recovery を使ってブート領域のみをバックアップ」する事は出来ません。

(これについては、後日別記事を作成する予定)

次に、PCは必ずセーフモードで起動します。

- Windows10 で「F8キー連打」でセーフモードを起動する方法

- 修復ディスクやインストールDVDからセーフモードを起動させる方法 (Windows 10/8.1)

- Windows回復環境、Windows PE、システム修復Discで マウスやキーボードが動かない場合のチェックポイント

PC起動後のシステムのチェックポイント

- スタートアップに不審なアプリの登録がないか?

- サービスに不審な追加項目がないか?

- 不審なフォルダやファイルのチェック

- 主なチェック場所

Cドライブ直下、Tempフォルダ、ユーザーフォルダ、デスクトップ

- 主なチェック場所

- 感染日時に不審なアプリのインストールはないか?

- 「プログラムと機能」や「スタートメニュー」、「アプリと機能」などでチェック

- システムの復元・・・・復元データを消されていないか?

- sfc /scannow および

chkdsk c: (/f /r などのパラメータなし)

システムに異常がないかチェック

- これはある程度PCの安全が確認できてから行う。

最初にコレを行うと システムを破壊される事がある

- これはある程度PCの安全が確認できてから行う。

- 不審なアカウントの追加はないか?

- イベントビューアーのチェック

- 感染前後のログを比較する。

- LAN機器、通信設定のチェック

- Hostsファイルの改ざんをチェック

- チェック方法(サイト内参考リンク)

hostsファイルの改ざんの確認と修復方法

「ファイル名を指定して実行」を開き、「NOTEPAD C:\WINDOWS\SYSTEM32\DRIVERS\ETC\HOSTS」と入力、不審なURLが書き加えられていないかチェック。

- チェック方法(サイト内参考リンク)

ブラウザのチェック

- ホームページ(起動直後のWebページ)の改ざんチェック

- アドオン・・・・見覚えのないアドオンがないか?

- ブックマークの改ざんチェック

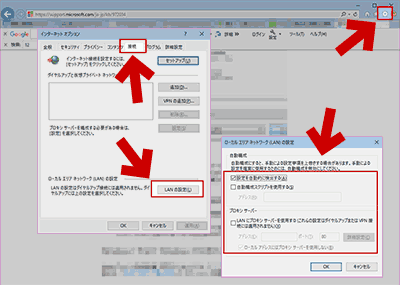

(Yahoo、Google、Bing、Facebook、Twitterなど大手だけでもチェック) - LAN、プロキシの設定の改ざんチェック

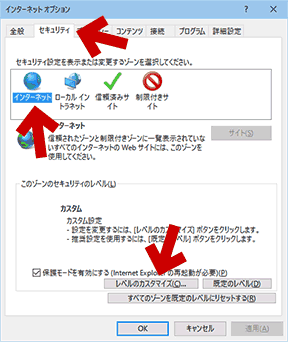

▲クリックで拡大

- 「ローカルエリアネットワーク(LAN)の設定」の「設定を自動的に検出する」のチェックは、現在は外しておくのが推奨。

- ASCII.jp:95から10までの全Windowsに影響、「BadTunnel」脆弱性とは何か|Black Hat USA 2016/DEF CON 24 ラスベガス現地レポート

- ASCII.jp:東京都庁の通信内容がダダ漏れ危機?「badWPAD」脆弱性とは (1/2)|Black Hat USA 2016/DEF CON 24 ラスベガス現地レポート

- 2016年6月のWindows Update「KB3161949」である程度は修正されているが、未だ修正されていない別の脆弱性が存在する。

- 「ローカルエリアネットワーク(LAN)の設定」の「設定を自動的に検出する」のチェックは、現在は外しておくのが推奨。

- セキュリティ設定のチェック

ウイルス感染当時、その場で思いついて実行したのはこれくらいです。

とりあえず、このくらいチェックして大丈夫であれば、そのPCは深刻な状態になっていないと思われます。

あとは、1~2日ほど感染したPCは利用しないようにして、セキュリティソフトが感染したウイルスに対応したパターンを配布してくれるのを待ちます。

そこで改めてPCスキャンして感染の有無とウイルス駆除の確認をすればよいかと思います。