10月5日、22時30分頃にメインPCがウイルスを食らいました。

この話題での掲載5回目(^_^;

ウイルスの侵入経路を推測しつつ、一人反省会を行っています。。

サイト内関連ページ

メインPCがウイルスに感染

1・・・こんな風になりました

2・・・感染直後からのPCの状況を時系列で紹介

3・・・TROJ FAKEAV系に感染した場合の対処方法

4・・・(追記)しばらく経ってから発見したチェックポイントなど

5・・・【反省会】ウイルス感染を未然に防ぐ方法の考察 (このページ)

6・・・偽ツール系のウイルスはアフィリエイトだった・・・('Α`)

7・・・ウイルスの仕組みを理解してみる(やや雑文)

8・・・重要: Windowsがウイルス感染した後の手動&目視チェック項目まとめ

先にまとめ

このページで伝えたいメインの情報は以下7点

- セキュリティ・脆弱性に関するニュースは、常にチェックしておこう

↓良いカンジにフィルタリングされたニュースサイト

・セキュリティ - ITmedia ニュース

・INTERNET-ニュース バックナンバー

・セキュリティ - 特集 - | RBB TODAY

セキュリティ関連の最新情報をチェックしたい場合、上記リンクが便利です。

#このブログのTopページにも、RSSヘッドライン付けました。 - インターネット通信で利用するアプリは、常に最新の状態にしておこう。

- チェックリスト

Windows Update / ウイルス対策ソフト / Flash Player

Adobe Air / Adobe Reader / Shockwave

JAVA / 利用しているブラウザ

私はJAVAの脆弱性に対する危機感が非常に薄かったです。

Flash Playerも、そろそろ無効にした方が良い時代なのかも。 - チェックリスト

- UAC は最高レベルにしておこう

Windows7のUACは、初期値[既定]または[暗転無し]にしている場合は、マルウェアは簡単にすり抜けてくる。UACは[最高]にしておく必要がある。

- Windows 7はマルウェアに強い? UACをSophosが検証 - ITmedia エンタープライズ

▲UAC初期値では、FAKE系のウイルスに感染する事が報告されています。

[最高]で操作がウザったくなる場合は、もうUACを無効にしちゃっても構わないかも・・・という衝撃の事実('Α`)

- Windows 7はマルウェアに強い? UACをSophosが検証 - ITmedia エンタープライズ

- UAC (既定または暗転無し)を過信しない様にしよう

([暗転なし]を選択していた場合)ウイルス感染時、不審なプログラムが侵入・起動した際にUACは反応した。しかし[いいえ]を選択したのにプログラム実行された。。。UAC役に立たないじゃんチクショー。 - JAVA アプレットは「絶対に必要」な場合を除き、削除しておこう。

最近のWebは、JAVAがなくてもほとんどが正常に作動します。

そして、JAVAは脆弱性の修正が遅いです。ヤバイです(>_<、) - ウイルス対策ソフトの「常駐保護」機能を見直しておこう。

今までゼロデイの脅威を想定していませんでした。

ヒューリスティック機能がある場合は、誤作動覚悟で高設定が無難。 - 侵入経路を推測するのは無理な場合も多い

今回のウイルスには数十分~数時間の潜伏期間があった。

2年前のsecurity tool騒動や、今年5~6月のphp脆弱性騒動の事を考えると、侵入経路を特定するのは無理に近い。

ぶっちゃけ、JAVAとゼロデイに対する危機感が小さかった。UACの設定も甘く見ていた。

XPからWindows7に移行してはや3年、堅牢なOSに頼り切ってセキュリティの意識がスッカリ低くなってしまった事が敗因。

9月以降のJavaの脆弱性関連のニュースを見落としていたのも敗因。

特に9月後半~10月前半は、ITニュースは著作権法改正関連ばかりを追っていて、セキュリティ関連のニュースに意識が向いていませんでした。

コメント欄でも色々アドバイスを頂いています。ありがとうございます。

このページの情報(感染のリスクを極限まで減らす)って考えよりも、データ漏洩や破壊を未然に防ぐ方向で管理しなきゃダメかも。

ここから下は、自分に向けての反省文です。

上でまとめた内容を冗長に書いたものに過ぎません。

以下駄文多し

ファイアウォール無効にされる場合がある事も考えておこう

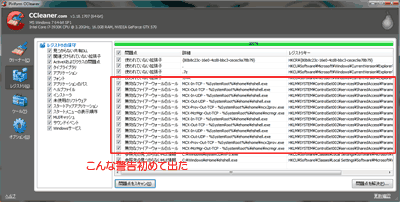

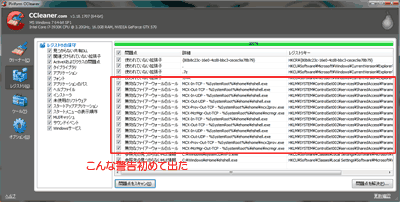

感染直後にCCleanerで無効化されたレジストリが無いかを確認した所・・・

以下の様な現象が確認できました。

▲クリックで拡大(レジストリ クリーナを利用している所)

ファイアウォールのルールが大量に破棄されているのが確認できます。

さらに、不正なルールが追加され、JAVAにセキュリティーホールが開いていました。

JAVA経由でクラッカーが簡単にPCへ侵入が可能な状態に。。。

被害が「HDD内の全ファイルへアクセス不能」、「詐欺復旧ソフト」、「復旧に2~3日かかった」程度で済んだのはラッキーかもしれません。。。

PCを乗っ取られる可能性も十分にあったという事だと思います。。。

どういう経路で感染したのか?

上の説明の通り、JAVAの脆弱性突かれ、セキュリティソフトで検出できない最新のウイルスを仕込まれました。

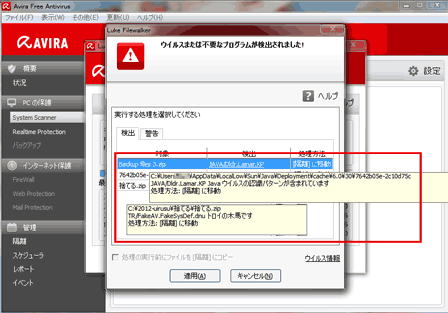

▲感染から約20時間後(10月6日)のウイルス定義更新で発見したウイルス。

JAVA経由でトロイに感染している事が分かります。

ちなみにこれらのウイルスは10月5日時点では検出できませんでした。

(10月5日、感染直後のウイルスチェック)

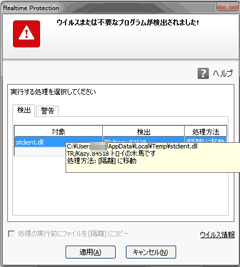

▲上記ファイルと、2つのレジストリキーが反応した程度。

感染直後はウイルス本体は検知できませんでした。

(この時点でセキュリティーソフトを破壊されていた可能性もあり)

ちなみに(多分ですが)検出されたウイルスはダミーです。偽の修復ツールを使って貰うために、わざと検知され、本体ウイルスは検知されないまま、PC内で大暴れしました。

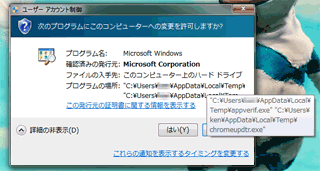

UACを過信しない様にしよう 1

UACとは・・・ユーザーアカウント制御。

ユーザーの許可がない限りアプリケーションを管理者権限で実行する事ができなくなる仕組み。

Windowsのシステムに変更が必要な重要なプログラムを実行する場合は、手動でUACの許可を与える必要がある。

ウイルスに感染した際、UACは確かに反応しました。しかし・・・

▲クリックで拡大・・・・ウイルス実行される時、確かにUACは反応した。

しかしここで「いいえ」を選択してもプログラムは実行された。

最近のウイルスは、何かしらの方法でUACをかいくぐる術を持っています。

重要:UAC を過信しない様にしよう 2

UACの設定を[既定]または[暗転しない]に設定している場合は、マルウェアの感染を完全には防げないみたいです・・・。

参考リンク- Windows 7はマルウェアに強い? UACをSophosが検証 - ITmedia エンタープライズ

▲FAKE系のウイルスはWindows7 のUACが初期値の場合すりぬける事が報告されています。 - Windowsセキュリティに投資するのは古い!?Microsoftのセキュリティーツールで十分かも。 : ライフハッカー

- (さらに技術的な話)Windows Vista でのユーザー アカウント制御の理解と構成

一部引用:ライフハッカーのリンク先 (当方で勝手に赤字装飾)

UACのレベルを最高まで上げない限りセキュリティ対策としては効力を示しません(Vista用設定手順。Windows 7ではこちらを参照)(英語記事)。これはWindowsの作動方法を変えることにより、管理者権限で常にパソコンを操作する代わりにスタンダードユーザアカウントからでもソフトが簡単に実行出来るようにすることがそもそもの目的だったのです。

なので、スタンダードユーザとしていつもパソコンを使用する、またはレベルを最高まで上げる、というつもりがないのであれば、UACは無効にしてしまって構わないのです。

マルウェアの脅威から身を守るためには、UACの設定は、[最高レベル]にしておく必要があるみたい。(Vista並みに操作が面倒臭くなるけど、仕方が無い('Α`)

UACが中途半端な設定な場合は、マルウェアは簡単にすり抜けてくる。

UACを無効にしちゃっても構わない・・・。

Flash Playerも、そろそろ無効にすべきかも・・・

iPhoneやandroidブラウザでは、Flash Playerは無効。

そろそろリリースされる Windows8のIE10(Modern UI版)もFlash Playerは無効。

う~ん。セキュリティ的な理由ですかねえ・・・。

さすがにデスクトップPCでFlash Playerを完全に削除するのは不便を感じるけど、普段はFlashのアドオンを無効にしてブラウジングするのが無難かな?

(ここ数日、Flash Player無効でブラウジングしてるけど、やっぱり結構不便だ・・・)

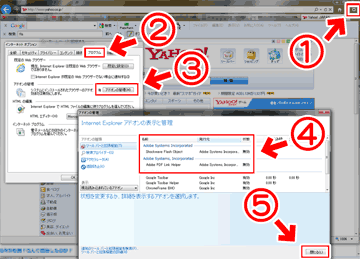

例) IE9でFlash Playerを無効にする方法

▲クリックで拡大

ブラウザの

[インターネットオプション]>[プログラム]>[アドオンの管理]から、

[Flash Player]のアドオン を無効にする。

※ ついでに[Adobe PDF Link]のアドオンも無効にしたけど、これだとpdf自体は開けてしまった。Adobe Readerもアンインストールして、別ソフトで開く事にする。

どんなPC操作が原因?なんで感染したのか?

怖い事に、これが「わからない」のです。。。

感染時は怪しいサイト見るどころか、ブラウジングしてませんでした。

(ブラウザは起動していたが、20~30分操作していなかった)

- 既に開いていたWebページのどれかに「開いて20~30分後に実行される」ようなコードが仕込まれていた

- それ以前の時点で、既にPC内にセキュリティホールを仕込まれていた

- ブラウジングとは無関係な所で侵入を許してしまった

正確な原因は、今でも分かりません。

唐突かつ予想外のタイミングで感染しました。

感染した時、何をしていたの?

感染時・・・ブログ更新作業中。

・感染直前の20~30分はブラウジングしていない。

(ブラウザのタブは12~3ページほど開いていた。)

・感染直前の20~30分は、テキスト入力と画像編集しかしていない。

・直前の24時間は、怪しいサイトに行っていない。はず。。。

もう少し詳しく書くと、以下。

感染日(10月5日) - 感染直前・直後の行動やPCの状態

- 感染した時、12~3ページほどのWebページを開いていた。

ページを開いてから20~30分後に、突然感染した。

この間ブラウザの操作は一切無し- 開いていたWebページ・・・

・はてぶホッテントリ 5~6ページ

・国内の3DCGブログ 2~3ページ

・海外のCGやカメラ関連 2~3ページ

全てごく普通のWebページ。

- 後日上記サイトを再訪問チェックするも、ウイルス感染したサイト無し。

2年前のsecurity tool騒動の時もウイルスのコードは(短時間で無害なURLに差し替える等)巧妙に隠されていたし、発見するのは無理かも('Α`)

- 後日上記サイトを再訪問チェックするも、ウイルス感染したサイト無し。

- この状態でブログ更新作業開始(この間ブラウザの操作は一切無し)

- この状態で20~30分ほど経った頃、セキュリティソフトが突然ウイルス検知のアラートを出した。

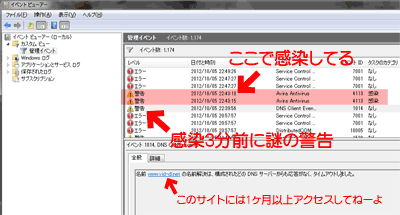

- 後日、Windowsのログを調べると、不審な履歴が見つかった。

▲クリックで拡大

ウイルス感染する3分前に、怪しいサイトにアクセスしタイムアウトした記録が残っていた。

でもこの時、一切ブラウジングしていない筈。また上記Windowsのログで発見したサイトは、最近1ヶ月は利用した記憶が無い。。。確認しに行ったがウイルス見つからない。タイムアウトもしない。謎だ。。。

- 開いていたWebページ・・・

感染前日までの行動。

- 直前の1週間で「不用意な行動を取った」と思い当たるのは以下1点

- 10月4日更新記事を書く際の作動確認で、gdi++、MacType、MillyAAなどを入手しようと海外サイトを巡回した。

- この時、かなり怪しいサイトを巡回している。特にMillyAAは現時点では怪しいダウンロードサイトからしか入手できない状況。入手は諦めたが、複数の海外の怪しいダウンロードサイトにアクセスした。

- ウイルスから復旧した後ノートンセーフサーチやTrend Micro Site Safety Centerなどを使い、MillyAAのダウンロードサイトやMacType入手先のURLをチェックして見るものの、怪しい兆候なし。

やはり、感染は10月5日か

そう言えば今回のウイルスは、感染時にレジストリを書き換えをしている。

私はわりと頻繁にCCleanerを使っているので、ここからウイルスが本格的に活動開始した日を特定できるはずだ。

▲クリックで拡大

ある程度ウイルスを駆除した後にCCleanerでレジストリチェックしてみた図。

ファイアウォール関連の無効なレジストリが多数確認された(初めて)

感染前日(10月4日)、gdi++とMacTypeを比較した際にも、環境を整えるためにCCleanerを利用した。この時にはレジストリに異変は無かった。

最終的には感染日(10月5日)の夕方にMacTypeを除去し、その後にもCCleanerを利用している。この時も異変は無かった。

そうなるとウイルス感染したのは10月5日の夕方以降か・・・?

いや、やはりファイアウォール書き換えは、本格的に感染し破壊活動された10月5日22時以降だろう。

推察

・2年前のsecurity tool騒動の時と似たような事が起きたのか

・どこかの普通のサイトがphpの脆弱性を突かれたままになっているのか

爆発的な被害が無いことから考えると、どこかマイナーなサイトか、海外サイトで感染しちゃったんんだろう。

ページを開いた時にセキュリティソフトが検知できない脆弱性を突かれ、最初のウイルスが侵入。もしくはJAVAかJavascriptのタイマーが作動開始。で、数十分~数時間経ってから本格的な活動が始まった・・・と。

PCウイルスが一定期間潜伏するってのは昔から良くある仕組みだし・・・これ以上の特定作業は無意味かも('Α`)

PCのセキュリティは、どれくらいだったの?

それなりにPCセキュリティは(それなりに)しっかり行っていたつもり。でも以下の赤字部分が迂闊でした。

- 回線

プロバイダは光回線

モデムとPCの間にルーターが入っている。無線LAN利用。

WPA2 PSK(AES)で暗号化して通信 - OS・セキュリティソフト

OSは 64bit Windows7 professional

UAC・・低(暗転無し)

ファイアウォール ・・・Windows 標準

ウイルス対策ソフト ・・・ Avira AntiVir Personal

- 各種ツールのアップデート状況

Windows Update/ウイルス対策ソフト/Flash Player/Chrome/Firefox

・・・その時点での最新状態

Adobe Air、Adobe Reader、JAVA

・・・更新は月1回レベル。最後に更新確認したのは9月20日頃 - そもそもJAVAは8/30以降、脆弱性が発見されても修正なし('Α`)

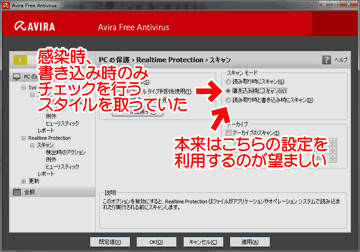

あと Aviraの常駐保護設定は、やや軽めにしていました。

▲クリックで拡大

感染時、書き込み時のみチェックを行うスタイルを取っていました。

- 本来は「読み取り時と書き込み時にスキャン」する設定を利用するのが望ましいのですが、PC操作を軽くしたいが為にセキュリティレベルを低く抑えていました。

- また、誤検出が鬱陶しかったのでヒューリスティックは「中」にしていました。常駐保護に関してはヒューリスティック「高」にした方が良いですかね。。。

実際の所、Aviraの設定を推奨設定(もしくはそれ以上)にした所で今回のウイルスからの被害を逃れる事は出来なかったのですが・・・こういう部分でもセキュリティの意識が低くなっていたなあ・・・と痛感。

あとがき

「64bit版Windows7は、XPと比較して格段にセキュリティが上」っていう考え方は、そろそろ古いモノになりそうです。。。ちゅうか、UACを最高レベルまで上げておかないと意味が無いですねえ('Α`)

またブラウザのアドオン(JAVA/Flash等)の脆弱性を突いた攻撃が主流になってくると、64bit OSのセキュリティ面でのアドバンテージはかなり小さなものになりますね。

XPの頃と同じレベルの意識を持ってPC運用しないとダメな気がしてきました。

サイト内関連ページ

メインPCがウイルスに感染

1・・・こんな風になりました

2・・・感染直後からのPCの状況を時系列で紹介

3・・・TROJ FAKEAV系に感染した場合の対処方法

4・・・(追記)しばらく経ってから発見したチェックポイントなど

5・・・【反省会】ウイルス感染を未然に防ぐ方法の考察 (このページ)

6・・・偽ツール系のウイルスはアフィリエイトだった・・・('Α`)

7・・・ウイルスの仕組みを理解してみる(やや雑文)

8・・・重要: Windowsがウイルス感染した後の手動&目視チェック項目まとめ