お知らせ更新です。 「PCがウイルスに感染しました1・・・こんな感じになりました('Α`)」およびその関連ページに、いろいろと追記&修正を行いました。

時間が経つごとに、そして色々な方からアドバイスを頂く度に、「ああ、あそこもチェックしてみよう」てな感じになり、チェックした結果を補足しました。このページでは追記部分のみを紹介しています。

追記を行ったページ

・ウイルスに感染するとどうなるの?・・・感染直後からの状況を時系列で紹介

・偽セキュリティソフト系のウイルスに感染した場合の駆除方法

・(おまけ) TrustedInstaller のアクセス許可、windows7のファイル所有権・アクセス権を変更する方法

以下、追記内容

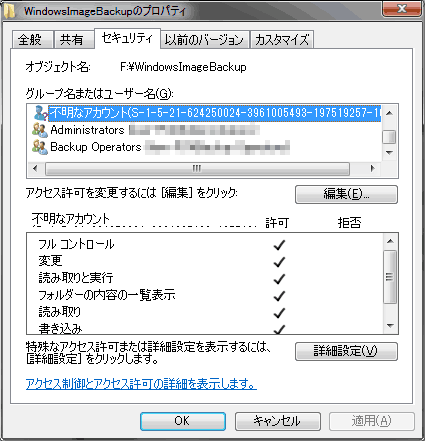

システムフォルダのユーザー及びアクセス許可のチェック

以下のような[不明なアカウント]が発見された。

確認できた場所

・C:\Users\[ユーザー名] (%USERPROFILE%)

・OSイメージのバックアップフォルダ(WindowsImageBackup)

上記「不明なアカウント」が、数箇所のシステムフォルダのアクセス許可へ追加されていた。SIDから判断するに、私のメインIDが重複しちゃった感じ。

この場合、ウイルスの影響とは言い切れない。

私は「複数のPCやユーザーで同フォルダにアクセスした経緯があったり」や「むりやりシステムを回復させたり」「ウイルス感染後ユーザーアカウントを無理矢理変更したり」、この現象の可能性となるPC操作を一杯行ってしまったのだ。

とりあえず、ウイルス感染「直後」に

・「ユーザー」フォルダ

・「WindowsImageBackup」フォルダ(通常は隠しフォルダで見えない)

・「System Volume Information」フォルダ(通常は隠しフォルダで見えない)

のアクセス権を確認してみよう。

不審なユーザーが追加された痕跡が見つかった場合、[システムの復元]や[(内蔵HDDからの)システムイメージからの復旧]は諦めた方が良い。

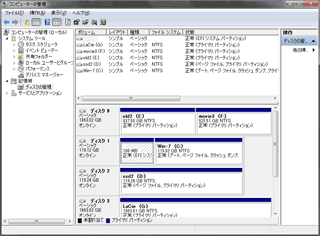

MBR(マスターブートレコード)の汚染

MBRが汚染された場合、正常なMBRが隠蔽され、新たに偽のMBRを仕込まれる可能性もある。Windows管理メニューの「Diskの管理」をチェックしただけでは、この異変を発見するのは難しい。

▲クリックで拡大: 「Diskの管理」

ここで異変を発見するのは難しい。

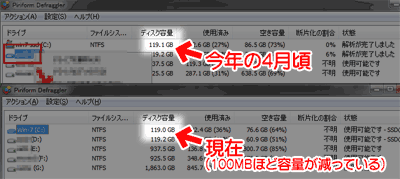

▲クリックで拡大

今年4月にDefragglerを利用した際の記録が残っていたので、現在と比較してみた。

Cドライブの容量が100MB減っている・・・。

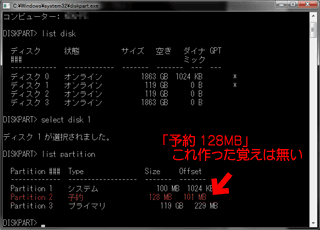

コマンドプロンプトから[diskpart]に入り、HDDの状態をチェックしてみる

▲クリックで拡大

システムドライブ上に、見覚えの無い[予約領域]が作成されていた

※操作方法:

・コマンドプロンプト起動

・diskpart → list disk → select disk n → list partition

- インストール時の設定次第では、システムドライブに100MBの予約領域が発生するのは、ごく自然な事。

- ウイルス感染の影響かもしれない。そうじゃないかもしれない。

- 利用中のDiscは、Windows8 RP版含め、計4回のOSインストールを行っている。

以前のOSのMBRを削除し忘れた可能性もある。

※追記: この128MBの正体は、GPTディスクの予約領域でした。(初めてGTPパーティションにOSをインストールしたのは2013年だったと記憶しているけど、それ以前にもGPTパーティションにインストールしていたらしい)

UACとDEPの運用と、その注意点

今回のウイルス感染に懲りて、UACとDEPを共に最高レベルに設定して感染PCの運用を再開しました。

そしたら、システムフォルダの変更や確認をするのが凄く面倒になっていた。

例:WindowsのTrustedInstallerのアクセス許可、ファイル所有権・アクセス権を変更する方法

▲このページで書いた「システム内のdllファイルを入れ替えする」手法が、実質的に実行不可能になってしまった。(UACをOFFまたは暗転しないレベルまで下げれば可能)

- 管理者権限を持ったユーザーでログオンし操作する必要があります。

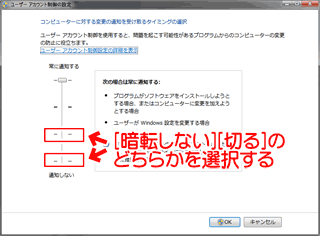

- UACの設定(設定終了後、再起動が必要な場合があります。)

▲[コントロールパネル]>[アクションセンター]から、

UACを切る、もしくは[暗転しない]レベルまで下げる必要があります。 - DEPの設定(やらなくても大丈夫かも)

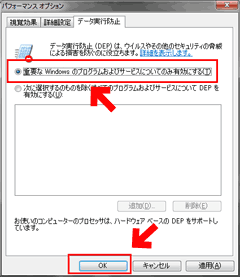

▲[コンピューター]>[システムの詳細設定]>[詳細設定]>[パフォーマンス]で

[データ実行防止]を[重要なWindowsのプログラムおよびサービスについてのみ]

を選択します。

なるほど、UACを最高レベルに引き上げておくと「手動で許可を与えても」システムフォルダ内を勝手に変更できなくなるんだねえ。ウイルス感染の防止には凄く役に立ちそう。

でもOSをカスタマイズして遊ぶ際には、この設定を無効にしないとダメですね。。。

あとがき

いろいろ有用情報を頂きました。感謝です。

ただし今回新たに実行したチェックポイントは、残念ながら

・「ウイルスにやられちゃった状態」なのか、

・「自分の操作の結果、こういう状態が正常」なのか

の判断が付かず・・・でした...orz

サイト内関連ページ

メインPCがウイルスに感染

1・・・こんな風になりました

2・・・感染直後からのPCの状況を時系列で紹介

3・・・TROJ FAKEAV系に感染した場合の対処方法

4・・・(追記)しばらく経ってから発見したチェックポイントなど (このページ)

5・・・【反省会】ウイルス感染を未然に防ぐ方法の考察

6・・・偽ツール系のウイルスはアフィリエイトだった・・・('Α`)

7・・・ウイルスの仕組みを理解してみる(やや雑文)

8・・・重要: Windowsがウイルス感染した後の手動&目視チェック項目まとめ