2015.12.11: さらに後日談ぽいものを収集して追記

2015.12.08: vvvウイルスの詳細をいろいろ追記。

2015.12.06: 柑橘.vvv氏のその後のツィートやAdBlock系ツールについて追記、誤字の修正

2015.12.08 / 12.11追記

vvvウイルスの正体、後日談など

vvvウイルスの正体は「TeslaCrypt 2.2.0」だった模様。

- 【セキュリティニュース】「vvvランサムウェア」はFlash脆弱性で感染、「Angler EK」で拡散 - カスペが分析(1ページ目 /全1ページ):Security NEXT

- エクスプロイトキット「Angler」経由の拡散

- 10月に「APSB15-27」で修正された「Adobe Flash Player」の脆弱性「CVE-2015-7645」を悪用

- 既知の脆弱性が突かれている。ゼロデイ攻撃じゃなかった。

国内での感染例は極めて少ない模様

- 話題の“vvvウイルス”、「日本で被害が急増した形跡は見当たらない」とトレンドマイクロ、とにかくパッチ適用など基本的なセキュリティ対策をしっかりと(INTERNET Watch 15/12/7)

- ネットで情報が拡散されているCryptTeslaの被害状況については調査中

- 今のところ日本国内で被害が急増した形跡は見当たらない

- CryptTeslaの挙動を確認する限り、日本をターゲットにしているものではないとみている。

- 追記(12/8以降。継続中)

国内では「vvvウイルス」の感染を試みるばらまき型メール攻撃が発生しています。

「国内の感染被害は極めて小さい」「Webサイトの汚染された広告が媒介」系のニュースが出回った後、メール経由の攻撃が急増しています。

多分、皆が安心するタイミング、注意が他に移ったタイミングを狙って仕掛けてきたのでしょうか?攻撃者も目ざといですよねえ。。。

また海外でも イギリスの有名ニュースサイトのブログからランサムウェア「CrypTesla」が拡散し ています。注意。

.vvvウイルスの検体を入手した人のテスト

- .vvvでお馴染みのランサムウェアの動きを調べてたら無力化できたっぽい -Togetterまとめ

- TeslaCrypt(vvvウイルス)に感染してみました。 ― (n)

※リンク切れ: http://n.pentest.ninja/?p=32117 - 両氏とも繰り返し検証を行い、

- 「%userprofile%\AppData \Roaming直下を書き込み禁止にしとけば本体が動かない」

- ウイルスがシャドウコピーを消去する際はユーザーのUAC許可が必要になる

- など、いくつかの防御方法や、ウイルスの特徴などを発見、公開されています。

- ※kankitsu0氏もシャドウコピーにバックアップ出来ていたデータのみは復元できた模様。

全てのランサムウイルスが同様の手口で防げると勘違いしない事。

その他

- 恐怖のランサムウェア、CryptoLocker | Kaspersky Daily -カスペルスキー公式ブログ

- 一部のアンチウイルス製品はファイルが暗号化されてしまってから感染を駆除するそうです。つまりユーザーは、もし身代金を支払おうと思ったとしてもそれができないということになります。図らずも 二重三重のワナに掛かってしまう・・・という場合もありますね(^_^;

おもしろいことに、CryptoLockerの作成者はシステムの壁紙を使ってユーザーにそれを知らせます。被害者が身代金を支払うつもりなのにアンチウイルス製品がマルウェアを駆除してしまった場合(ただしファイルの復号化はしない)、壁紙に書かれているリンクから、マルウェアの実行ファイルを自発的にダウンロードできる仕組みになっています。

- スパムメールを介して拡散する「Blackhole Exploit Kit」の脅威とは?| トレンドマイクロ:セキュリティ情報

- 私の書いた以下文章ではWebサイトからの感染についての警告がメインなのですが、メールを介した拡散も注意が必要です。

追記終わり。

以下、12月6日公開時の情報

PC内のほぼ全てのファイルに「vvv」という拡張子がついてファイルが読めなくなるウイルス「VVVウイルス」についての話題です。

情報拡散の経緯など

数日前(11/29頃)からチラホラと感染報告があったのですが、2015年12月5日の @kankitsu0(柑橘.vvv氏)のツィートがかなりの破壊力があり、多くのネットユーザーを震撼させ、情報が一気に拡散されました。

104,124個のファイルが拡張子vvvへと成り果て再起不能になったようですウイルスさん本当にありがとうございました pic.twitter.com/xqV7rIid8i

― 柑橘.vvv (@kankitsu0) 2015, 12月 5この柑橘.vvvさんと言う方、決してPCセキュリティの意識が低いわけでなく、セキュリティソフトの設定を最高レベルに引き上げて利用しており、またファイルの管理もしっかりしている方。Twitter上で行われた「今回の被害報告」も非常に上手く、かなりのPCスキルを持ちネットにもそれなりに精通された方であろう事が容易に想像できます。

しかし、これが逆に被害の深刻さを際立たせる結果になりました。

一連のツイートまとめ

【VVV ウィルス】広告を見ただけで感染する?新種のランサムウェアの被害が甚大すぎる -Togetterまとめ

これにより、「特定のWeb広告を見ただけで感染してしまう事」と「感染後の有効な復旧手立てがない事」が広く知れ渡り、「問題のWebページや広告の特定が難しい」事もあって(感染規模はかなり小さいと思われるものの) ネットユーザーの恐怖に一層拍車をかけています。

今回のウイルスのざっくりした内容

- ウイルスの種類

TeslaCrypt2.0またはCryptoWall 4.0と思われる

- ランサムウェア「CryptoWall」に新手の亜種、2段階攻撃で拡散 - ITmedia エンタープライズ

これと同種、同様の手口と追われる。

12月2日時点で既に問題は確認されている。

- その後も感染者が出るという事は、ものすごいスピードで亜種が作られ、感染していると思われる。

- ランサムウェア「CryptoWall」に新手の亜種、2段階攻撃で拡散 - ITmedia エンタープライズ

- 発生規模

一定数の報告はあるものの、国内での感染はかなり少ないものと思われる。 - 症状

ウイルス感染後、PC内の主要なユーザーファイル(ほぼ全て)が暗号化され「vvv」という拡張子がつき、一切読めなくなる。 - 感染前の予防策

セキュリティソフト、Flash、JAVA、Windowsなどを最新の状態にする。

しかしゼロデイ攻撃と思われるため、これだけでは不十分。

Flash、JAVA、Adobe Reader、ActiveXなどの削除・無効化が望ましい。 - 感染後の対処方法

暗号化されたファイルを元に戻すには「復号鍵」が必要。

「復号鍵」は攻撃者(開発者)のみが所有している。

つまり復旧方法は無いに等しい。 - 感染経路

ウェブサイトを表示しただけ、「特定の改ざんされたバナー広告」が表示されただけで感染する

※現時点では 海外(特にアダルトサイト)での感染が多いと思われる

数年前からよくあるタイプのウイルスで、私の場合などは「気を付けていれば大丈夫だよねー」てな感じで軽い気持ちでいたのですが、これ「感染すると完全にダメなヤツ」ですね。。。攻撃者に金払って解除方法を教えてもらう以外、感染後のファイルの復旧方法は無さそうです。

(※金払っても解除してもらえる保証は無い)

恐らく、多くのユーザーが今回改めて(または初めて)この事実を突き付けられ、このウイルスの怖さを改めて知ることになったのだと思われます。

追記: 柑橘.vvv氏のその後のツィート

本日、Twitter上でウイルス感染時のPCの状態を公開していらっしゃいました。

- 利用しているブラウザはChrome

- ネット環境はADSLモデム。ルータあり。

接続設定は初期設定と思われる。 - Windowsのファイアウォール有効

ウイルス対策ソフトはAvira - OSはWindows7。最新の状態。

Flashは19,0,0,245で最新ではない。訂正。19,0,0,245は最新版であり詳細不明。

Javaは確認できない。(以前は入れていたが、OS入れ替え後どうしたか覚えていない模様) - エッチなサイトは見ていない。

怪しいファイルの類はダウンロードしたり開いたりはしてない。 - その他

ウイルスに感染してからChromeのプラグインが全く反応しなくなった - さらにその後シャドウコピーにバックアップ出来ていたデータのみは復元できた模様

以下、(感染しないための)対処方法やウイルスの詳細について。

(※感染後のファイル復旧方法の解説はありません)

大切なデータを守る方法

- 外付けHDD、USBメモリ、DVD-Rなどにしっかりバックアップを取る。

定期的にバックアップを行う習慣をつける。

バックアップはPCから切り離して保管する。

- 外付けHDDに保管していても、PCに接続した状態でウイルス感染するとファイルは暗号化されてしまう。

感染しないため対策

- 必須項目

今回の騒動は関係なく、必須項目

- Flash Player / Adobe Reader / JAVA

この3つは必ず最新版を使う。もしくは削除する。無効化する。

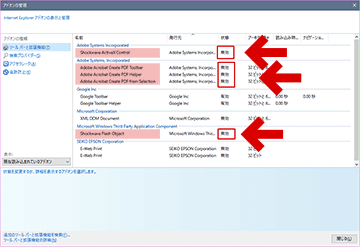

▲クリックで拡大

IEの「アドオンの管理」で「Flash Player / Adobe Reader / JAVA」を無効にしておく方法もあります。 - セキュリティソフト

常に最新の状態で使う

正常作動している事を確認する - Windows Update

必ず実施する。常に最新の状態で使う

- Flash Player / Adobe Reader / JAVA

- その他

- ブラウザ

- できればIEは使わない。

- ActiveX、SilverLightも無効にする

- AdBlockなど広告非表示ツールを使う

※非推奨に変更。ページ下段の別項目に移動 - セキュリティソフトが正常作動しているか必ずチェックする。

- ※Windows10の場合

- Windows 7/8.1からアップグレードした際、セキュリティソフトが正常作動しなくなるケースがあるので注意する。必ずチェックする。

- この場合、代わりにWindows Defenderが作動していると思われるが、セキュリティソフトが二つ入っている状態では正常作動していない可能性がある。

- ブラウザ

- 念には念を入れる場合

当面(あと1週間くらい?)は、以下の対策を必ず行う。

- ブラウザ

- Java/Flashは作動させないようにしておく

※黒翼猫さんは、Java/Flash が(クリックしないと動作しないようなQupZilla や Otter Browser がおすすめ)としています。

- Java/Flashは作動させないようにしておく

- UACは最高レベルにする

- UAC 初期値[既定]または[暗転無し]にしている場合は、マルウェアは簡単にすり抜けてくる

- Windows 7はマルウェアに強い? UACをSophosが検証 - ITmedia エンタープライズ

▲UAC初期値では、(6年前ですら)あっさりとウイルスに感染する事が報告されています。

- UACについて補足

- 最初にウイルスに感染する時、特権昇格で感染PCの管理者権限を奪うものと思われる

- 今回のウイルスの場合、その後のファイルの暗号化や破壊活動に対しては、UACは無意味と思われる (一般フォルダ/一般ファイルの書き換えに対してはUACは反応しないため)

- ブラウザ

追記&注意:AdBlock など広告非表示ツール(非推奨)

AdBlock系ツールは、広告の一部を一旦メモリ内にロードしてから非表示にする場合があります。元々が画像やjavascript を「選択的に排除する」プログラムなので、ウイルス入りのコードを広告と判断してくれる保証も、ブロックしてくれる保証もありません。

- 以下、手元で挙動を確認した結果

- AdBlock Plus・・・ 見かけ上はGoogle Analytics のコードもブロックしているように見えるが、Google Analyticsは作動している。

(どこまでブロックして、どこから許可しているのか不明) - μBlock・・・・多くの広告スプリプトが「最初のコード」は読み込まれる。そこから実行orブロックを判断する仕様。

- AdBlock Plus・・・ 見かけ上はGoogle Analytics のコードもブロックしているように見えるが、Google Analyticsは作動している。

- 当初(1回目の追記)から「これでウイルスもブロック出来ている気分になるのはマズイ模様。」とは書いていましたが、これを信頼するのは思った以上に危険だと感じました。

注意点1

上記の対策を行っても、感染する時は感染する。

- 攻撃者は 多くの場合、IE、Flash、JAVAの未修正の脆弱性を利用し攻撃します。(ゼロデイ攻撃)

- ゼロデイ攻撃の場合、以下の対策は意味がない

- ウイルス対策ソフトを最新の状態にする

- Flash Player / Adobe Reader / JAVA を最新の状態にする

- Windows Updateで常に最新の状態にする

注意点2

安易に海外サイトへ情報を求めにいかない。

ミイラ取りがミイラになる場合がある模様。

- ファイルをVVVに書き換えるランサムウェアの蔓延とWin10の強制アップグレードで感染する事例が急増!? - Windows 2000 Blog

- このウイルスの情報を求めて海外サイトを巡回し、逆にvvvウイルスを貰ってしまう場合がある。

- 偽セキュリティソフトの SpyHunter 4 が効果があるように説明されていたり、SpyHunter 4 が勝手にインストールされる場合がある。

- そして現時点では大半がニセ情報

海外サイトのvvvランサムウェアの説明サイトが90%それだった件についてQT @naked_zenra:今話題のランサムウェアに感染してないかスキャンする無料ツール作ったよ!って言いながら落としたら感染するやつ公開したら爆釣だろうしウイルス作る側としては当然やるだろうから

― |黒翼猫|ω・)。o(水西へ08a) (@BlackWingCat) 2015, 12月 6

vvvウイルスとは

- 感染するとパソコンの主要なファイルが暗号化される

- 「.vvv」という拡張子がつく。暗号化され、ファイルが開けなくなる。

- ロックされる主なファイル

文書ファイル・・・xls、xlsx、doc、docx、pdf、txt

画像ファイル・・・ jpg、psd

音楽・動画ファイル・・・・wav、mp3、mp4、mpg、avi、wmv

圧縮ファイル・・・ zip,rar

など、ユーザーが作成するデータのほぼ全てが暗号化される。

※ちなみに 今回 @kankitsu0氏が感染したものは音楽ファイル(mp3、wav、flacなど)は無事だった模様。 - USB接続の外付けHDDのデータなども根こそぎ暗号化される

- ロックされる主なファイル

- 暗号化 解除のために身代金の支払いを要求する

(支払っても解除される保証はない) - その他

- 復元ポイントが破壊される

- セキュリティソフトが無効化される

感染するデバイス

- (現時点では)主に64bit版のWindows。

- Windows XP から Windows 10まで感染報告がある模様。

- (現時点では) Android、Mac、iPhoneなどの感染報告なし。

※今回は発生していない、というだけで、過去にはAndroid、Mac、iPhoneでもランサムウェアの被害はある。

感染後の対処方法

暗号化されているため、復号キーが入手できない限り ファイルの復旧は無理。

暗号化されて再起不能になったファイルを元に戻したかったら金払えってFBIが言ってるの草生える pic.twitter.com/ves8X2zDWp

― 柑橘.vvv (@kankitsu0) 2015, 12月 5FBIも金払えと言うレベル。

(しかも金払っても復旧できる保証はない)

いつから発生しているのか?

何をもって「いつから?」と定義するかによって答えは異なる

- 今回のウイルスについて

- 2015年11月29日頃から発生している模様。

- 個人的にこの辺が震源地だと思っている

複数のアダルトサイトでマルウェアが広告経由で感染する被害が大規模発生中 -GIGAZINE - ※同種のウイルスは2013年頃から(TeslaCryptの場合は2015年2月頃から)確認されている。

- 感染手口について

- 「サイトの改ざんを行い」「Web感染型のウイルス」を仕込む。

「ドライブバイダウンロード」という手法が使われていると思われる。 - Webサイト上に悪質なプログラムが仕組まれ、そのWebサイトで全くクリックしなくても、閲覧しただけで感染する

- 2009年頃には既に存在していた。

古くは「Gumblar(GENOウイルス)」が有名。

- ※Gumblarの場合はFTPアップロード機能を備えており、Webサイト管理人が感染するとそのサイトも感染するという感染力の非常に強いものだった

- 「サイトの改ざんを行い」「Web感染型のウイルス」を仕込む。

- ウイルスのタイプについて

- PCやファイルをロックして、身代金を要求するタイプ。

ランサムウェアと呼ばれる。(ランサム・・・身代金、という意味) - これも古くから存在している。2005年頃にはすでに存在している。

似たタイプのウイルスは 2013年頃にも猛威を振るっている

- PCやファイルをロックして、身代金を要求するタイプ。

主な感染原因

- インターネット経由(ウェブサイト)

ハッキングされた (ウイルス感染した) 広告バナーを「表示させる」だけで感染する。 - どのサイトで感染したのか?

- 現時点では、海外(特にアダルト)サイトで感染するのがメインと思われるが、

特定するのは難しい。

最近の「ドライブバイダウンロード攻撃」は、感染後10~60分程度潜伏してから破壊活動を始める。

(サイト内関連:ウイルスの仕組みを理解してみる(やや雑文) ) - 上記の様な「タイマー」を仕掛けられると、特定はまずムリ。

- 現時点では、海外(特にアダルト)サイトで感染するのがメインと思われるが、

一般的なウイルスの感染経路やトレンドについて学ぶ

- サイト内 過去記事

インターネット経由の攻撃は、そのほとんどが「JAVA・Adobe製品・IE」の3つを標的にしている

今回のような「感染経路の特定が難しい場合」、このページの情報が参考になるかと思います。 - セキュリティインテリジェンスレポートの最新版について

セキュリティ インテリジェンス レポート (SIR) 第 19 版公開 -日本のセキュリティチーム - Site Home - TechNet Blogs

※上記ページは概要とダウンロード先の紹介のみ。

同系のランサムウェアの「一般的な」情報

- こんなPCがランサムウェア被害! 身代金ウイルス感染経路はサイト閲覧で無料対策してる?- Let's Emu!

安定のLet's Emu!さん。よくまとまっていて分かりやすいです。

このページの情報は 以上です。