vvvウイルス感染の話題をキッカケに、2015年現在、コンピューターウィルスは主にどのような経路で、どういう脆弱性を狙って侵入してくるのかを調べてみたのでメモ。

ネタ元

「セキュリティ インテリジェンス レポート (SIR)」 (英語のPDFファイル)

第19版(2015年11月18日)

第18版(2015年7月18日)

「2015年第3四半期 セキュリティラウンドアップ | トレンドマイクロ」(PDF)

セキュリティ インテリジェンス レポート (SIR) 第19版について

- 内容

- PCのどういう脆弱性が狙われるのか?という内容はごく僅か。

- 「標的型攻撃を行うSTRONTIUMという集団」と「世界規模で見た時の、各国・地域での脅威の傾向」がメイン

- 補足

- 166ページと膨大な量。

- しかも英語。斜め読みしても20~30分かかる。

- 残念ながら、今回は「図だけ見てれば内容が分かる」という代物では無かった。

と言う事で、ひとつ前の18版や トレンドマイクロのレポートなども参照しつつ、「どのような経路で、どういう脆弱性を狙って」くるのかに焦点を当てて紹介しています。

IE11のブロック機能について

2015年11月18日版のSIR(19)、65ページ目の図

▲クリックで拡大

- IE11は、ActiveX control が含まれるWebページがロードされる時、「IExtensionValidation」という実装機能が働く。

- 「IExtensionValidation」はActiveX control が読み込まれる前にセキュリティソフトを呼び出す。

- セキュリティソフトが「このコードには悪意がある」と判断した場合、「IExtensionValidation」IE自体がActiveX controlをロードしないように指示する。

- 上図は「IExtensionValidation」によりセキュリティソフトが作動し、驚異のあるActiveX controlをブロックした図。

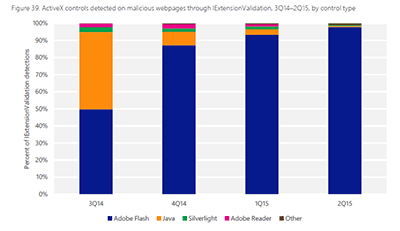

IE11により検知された脅威の割合

2015年11月18日版のSIR(19)、66ページ目の図

▲クリックで拡大

IE11の場合、Adobe Flash Player Objectの脆弱性を介した攻撃が最も多くなっている。。。と思いたいが、この数字は「ブロック出来たモノ」に限られている。

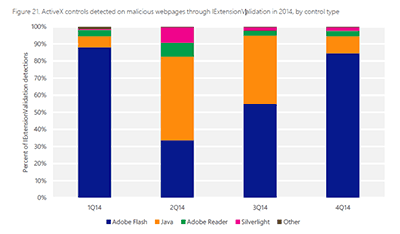

2015年7月18日版のSIR(18)、44ページ目の図

▲クリックで拡大

一つ古い18版。

攻撃者のトレンドがFlashとJAVAで入れ替わっている。

その時々で発見されるHOTな脆弱性を利用するため、短期間でこういう逆転現象は簡単に発生する。

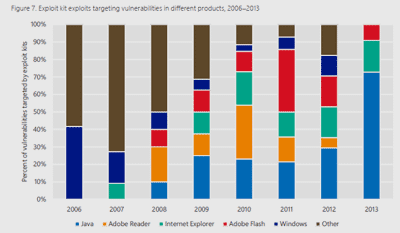

参考資料:2014年上旬発行のSIR(16)

▲クリックで拡大

※この図は「IE11にブロックされた脅威」ではない。

※exploit kitがターゲットにする製品を現した図

SIR(19)とはカウント方法が全く異なるので一概に比較は出来ないが、攻撃者はその時々で放置された脆弱性を敏感に察知して攻撃方法を変える事が良く分かる。

IE、Flash、JAVA、Adobe Readerの4つがメインに狙われている、と考えるべきだろう。

どういう経路で攻撃してくるか

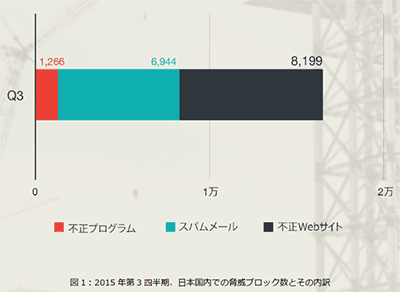

セキュリティラウンドアップ2015年第3四半期版、5ページ目の図

▲クリックで拡大

これは、ウイルスバスターで検知・ブロックできた割合。

これは個人的な意見だが、セキュリティが突破されるケースも考えると、上図の「不正Webサイト」の割合はもっと増えると思われる。

不正サイトについて

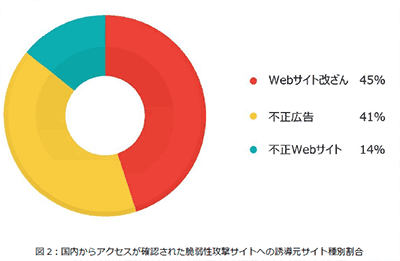

セキュリティラウンドアップ2015年第3四半期版、6ページ目の図

▲クリックで拡大

ごく普通の「正規のサイト」が改ざん、または「広告部分」が改ざんされ、「サイトを閲覧しただけ」で攻撃サイトに誘導され、感染してしまう手口が多い。

- この時、ユーザーは「攻撃サイトに誘導」された事も「ウイルスに感染」してしまった事にも気が付くことは少ない。

- Web ブラウザなどを介して、利用者に気づかれないように不正プログラムをダウンロード、実行させる攻撃手法は「ドライブバイダウンロード」と呼ばれる。

国内で発見される「不正攻撃」の種類や割合

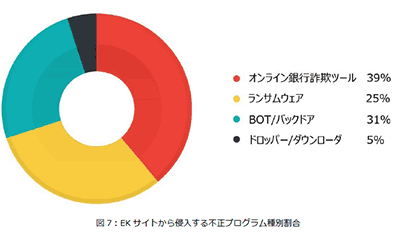

セキュリティラウンドアップ2015年第3四半期版、12ページ目の図

▲クリックで拡大

「銀行詐欺ツール」と「ランサムウェア」が急増している。

- その他では、通販サイトなどからクレジットカード含む個人場を盗むような「公開サーバーへの攻撃」も増えている。

- 「ランサムウェア」の被害は、この半年で6~7倍くらい増えている。

- ちなみに12月初旬に問題となった「vvvウイルス」は「ランサムウェア」に属する。

不正攻撃の方法、種類、遭遇率

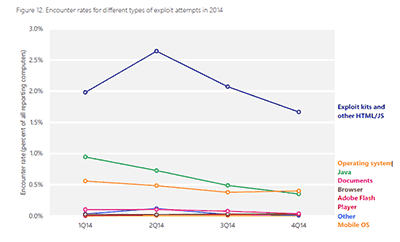

2015年7月18日版のSIR(18)、33ページ目の図

▲クリックで拡大

感染しないだけで、結構な頻度でPCは脅威にさらされている。

exploit kit やその他のHTML、Javascript経由の攻撃が多い。

攻撃手法は「exploit kit 」へシフトしている

どのレポートを読んでも、「exploit kitによる攻撃が増えてきている」事に警鐘を鳴らしている。

サイト内解説ページ

図解&サンプル付き: exploit kitとは?

※長くなったので別ページを設けました。

標的型攻撃を行うSTRONTIUMという集団について

セキュリティ インテリジェンス レポート (SIR) 第19版のメインはこれでした。

以下「セキュリティ インテリジェンス レポート (SIR) 第 19 版公開 -日本のセキュリティチーム - Site Home - TechNet Blogs」より抜粋

- STRONTIUM

新しいエクスプロイトや手法を使用して標的型攻撃を行うグループ。

Microsoft側で名付けたコードネーム。 - 主な活動

- 2007 年頃 (もしくはそれ以前) より活動している。

- ゼロデイを狙った攻撃に長けている。

- ターゲットは政府、軍部、金融などの重要機関。

- スピアフィッシングなどの手法を用いて文書ファイルやブラウザーのアドインなどの脆弱性を悪用することで企業や機関に潜入し、その後、時として何年もかけて執拗かつ周到に企業や機関の重要情報を盗み取る。

- その手法や悪用はのちに他の攻撃者に流用され広範囲に使用される。

要は、大物狙いの超専門的な集団が存在し、ネット接続されたPCの脆弱性をことごとく突破している。その手法はその後、他の悪用者の間に広く知れ渡る仕組みが出来ている・・・というお話のようです。

セキュリティソフトは死んだのか?

2014年5月、Symantec幹部が「アンチウイルスソフトはもう死んだ」と語った事が話題になりました。

現在のアンチウイルスソフトがウイルスなどの攻撃を検知できているのは全体の45%だけで、じつに55%の攻撃は検知されることなく素通りしている

「アンチウイルスソフトは死んだ」とノートンで有名なシマンテック幹部が告白、半分以上の攻撃を検知できず-Gigazine

ひとつは製品として、今まではウイルス対策というとアンチウイルスソフトを入れておけば安心と言われてきたが、1つの製品を入れておけば対策を取れていたという時代は終わったということ。

もうひとつは、外村氏の話に技術的なアプローチでアンチウイルスをメインで使っていたような端末信仰がありました。そういった、メーカー側が収集したパターンで、既知のものだけを止めるというアプローチが死んだということ。

アンチウイルスソフトは死んだのか--セキュリティベンダー座談会(1) - ZDNet Japan

「従来型のアンチウイルスソフトを入れておけば安心」という時代はとうに終わったのだ・・・という感じで、現在のセキュリティソフトには新しい防御方法が盛り込まれて行くようです。

(座談会その2がまだ公開されていない?ので良く分からない)

このページのまとめ

- 攻撃者は、主にWeb広告を汚染してそのサイトに訪問するユーザーを待つ。

- そこに引っかかったPCは脆弱性全てをチェックされる。

脆弱性があるPCは即感染する。

- セキュリティソフトで検知されないケースが多い。

- タイマーが仕掛けられているので、ユーザーもしばらく気が付かない

- この1年は、Flash Playerに攻撃が集中した。

もうFlash Playerは無効化しておいた方が良いかも知れない。 - 今回の時期はFlash Playerに攻撃が集中したが、新しい脆弱性が発見される度、攻撃対象は変わるはず。

- 2014年に引き続き、Windows、IE、JAVA、Flash、Adobe Readerの5点は常に最新の状態で利用する、もしくは「利用しない」よう心掛ける。

補足1: vvvウイルスの正体

【セキュリティ ニュース】「vvvランサムウェア」はFlash脆弱性で感染、「Angler EK」で拡散 - カスペが分析(1ページ目 / 全1ページ):Security NEXT

・vvvウイルスは「TeslaCrypt 2.2.0」

・エクスプロイトキット「Angler」経由の拡散

・10月に「APSB15-27」で修正された「Adobe Flash Player」の脆弱性「CVE-2015-7645」を悪用

その他参考情報

ランサムウェア「CryptoWall」に新手の亜種、2段階攻撃で拡散 - ITmedia エンタープライズ

補足2: TeslaCrypt と CryptoWall について

この二つは同じものなのか別物なのか良く分かっていなかったのですが、黒翼猫さんの所で調査されていました。

Heimdal Security Blog

ファイルをVVVに書き換えるランサムウェアの蔓延とWin10の強制アップグレードで感染する事例が急増!? - Windows 2000 Blog

このページの情報は 以上です。